In un’epoca dominata da dispositivi intelligenti e reti iperconnesse, il Bluetooth è diventato il filo invisibile che unisce la nostra quotidianità digitale. Dagli smartphone ai sensori biomedicali, dagli oggetti smart home ai sistemi industriali, questa tecnologia è ovunque. Ma proprio la sua ubiquità la rende uno dei punti più fragili dell’intero ecosistema cyber. Dietro la semplicità del pairing e la comodità della connettività wireless si nasconde una superficie d’attacco vasta e spesso ignorata, capace di trasformare qualsiasi device Bluetooth in una porta d’ingresso per attacchi mirati, compromissioni silenziose e rischi reali per utenti e infrastrutture. Comprendere la vulnerabilità del Bluetooth oggi non è più un dettaglio tecnico: è un requisito essenziale per proteggere dati, processi e, in alcuni casi, perfino vite umane.

L’illusione della connettività sicura

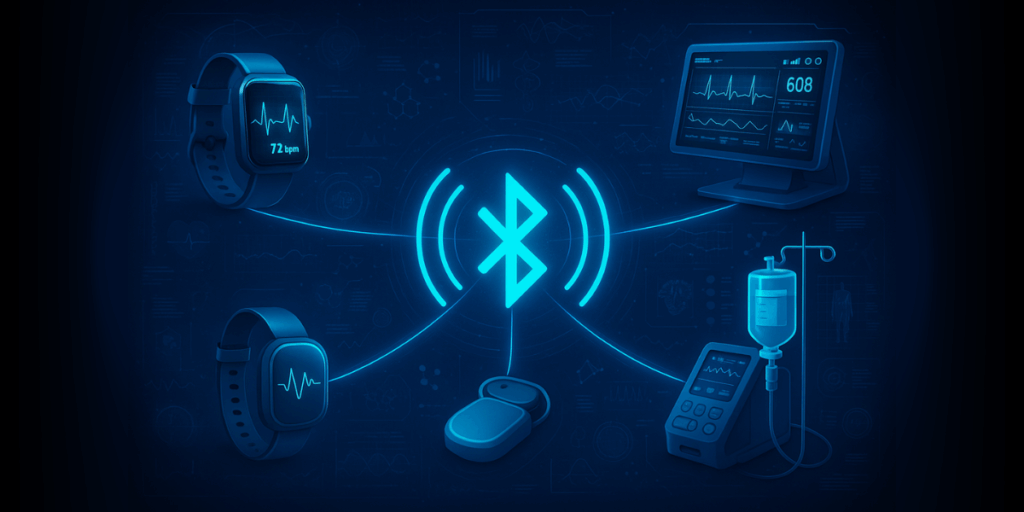

Viviamo in un mondo in cui i dispositivi superano le persone. Smartphone, smartwatch, sensori biomedicali, automobili, sistemi di domotica e persino pompe per insulina: tutti condividono un comune denominatore invisibile — il Bluetooth.

Nato per semplificare la connettività, oggi è uno dei vettori di attacco più sottovalutati nell’ambito della sicurezza informatica.

Bluetooth: superficie d’attacco e vettori di compromissione

Nel contesto di una rete sempre più popolata da device eterogenei, ogni dispositivo Bluetooth rappresenta un endpoint vulnerabile. Le criticità principali risiedono in:

- Implementazioni non sicure dello stack Bluetooth — errori nei protocolli L2CAP, SDP o GATT che consentono escalation di privilegi o code execution.

- Autenticazione debole — handshake e pairing basati su PIN statici o meccanismi di cifratura non robusti (es. Just Works).

- Backdoor hardware e firmware — vulnerabilità nei chip BT SoC (System-on-Chip), spesso condivisi tra diversi vendor.

- Attacchi di tipo BLE Spoofing e Relay — un attaccante può impersonare un dispositivo legittimo, intercettando o manipolando i dati in transito.

In ottica offensive security, questi scenari vengono replicati in attività di Wireless Penetration Testing e IoT/MiOT Security Assessment, che consentono di valutare realmente l’esposizione del sistema.

MIoT: quando la vulnerabilità diventa una minaccia per la vita

Il Medical Internet of Things (MIoT) apre frontiere straordinarie per la sanità digitale, ma espone anche un rischio senza precedenti.

Un criminale, sfruttando una vulnerabilità Bluetooth in un dispositivo medico connesso (come un misuratore di glucosio o una pompa per insulina), potrebbe alterare i parametri di somministrazione, generando un danno fisico diretto al paziente.

In ambito sanitario, il Bluetooth non è solo una questione di sicurezza dei dati: è una questione di sicurezza della vita.

Offensive Security e mitigazione

In Trevigroup, grazie al reparto Redflare, le attività di Sicurezza Offensiva — come Vulnerability Assessment, Penetration Testing as a Service (PTaaS) e Wireless Penetration Testing su OT, IoT e MIoT — permettono di individuare e prioritizzare le vulnerabilità prima che vengano sfruttate.

Parallelamente, un approccio difensivo integrato basato su Threat Intelligence e Continuous Monitoring consente di rilevare anomalie comportamentali legate a compromissioni di device Bluetooth, riducendo il tempo di esposizione e migliorando la resilienza complessiva.

Il Bluetooth non è più un semplice canale di comunicazione: è un campo di battaglia invisibile in cui convivono efficienza e rischio.

In un mondo dominato da dispositivi connessi, l’unica vera sicurezza nasce da una combinazione di offensive testing, monitoraggio proattivo e cyber awareness.

Come sempre, la differenza tra un’infrastruttura vulnerabile e una resiliente è la capacità di anticipare l’attacco.

Non aspettare che sia troppo tardi: scopri come Artemis può proteggere il tuo perimetro digitale individuando vulnerabilità prima che lo facciano gli hacker. Richiedi una demo e metti alla prova la sicurezza della tua azienda.